Ascensão dos Criptomineradores Com a valorização crescente das criptomoedas, a criptomineração torna-se cada vez mais lucrativa. Com o ...

Ascensão dos Criptomineradores

Com a valorização crescente das criptomoedas, a criptomineração torna-se cada vez mais lucrativa. Com o Bitcoin atingindo quase U$ 18.000,00 / 1BTC, aumenta a especulação de que outras criptomoedas, como o Etherium e Monero, podem eventualmente atingir esta cotação. Monero é especialmente interessante, já que uma de suas principais vantagens é a necessidade de um poder de processamento relativamente baixo para ser minerado. Visto que até computadores pessoais são capazes de minerar, muitas organizações tentam capitalizar a moeda recorrendo a esta facilidade.

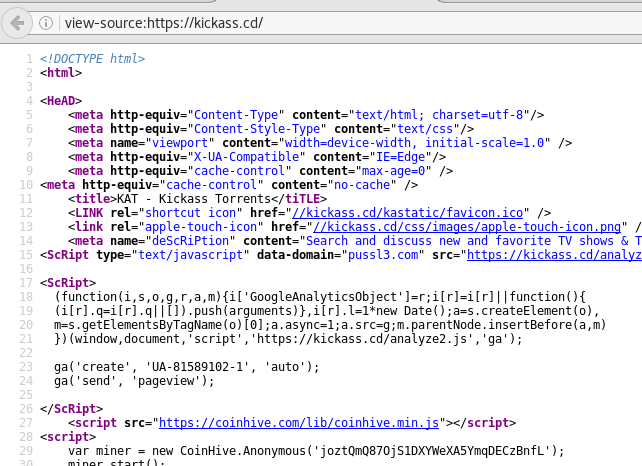

Lançado em setembro deste ano, o Coinhive é um serviço que transformou a internet em pouco tempo. O Coinhive permite aos usuários inserir chamadas de API de JavaScript para permitir mineração anônima de criptomoeda Monero em navegadores. Monero pretende melhorar o desenho da criptomoeda existente, ocultando o remetente, o destinatário e a quantidade de transações feitas, bem como tornar o processo de mineração mais justo, diminuindo os custos de processamento.

Embora, como organização, o Coinhive tenha dito que deseja que seus usuários inventem novos usos para o serviço, é difícil imaginar que queiram que os usuários criem aplicativos e, em seguida, passe a ser violada. Quando os programas não tem referência alguma para criptomineração, como os consumidores devem escolher educadamente as melhores opções?

Coinhive não é o única ferramenta disponível. Cripto-Loot, lançado em outubro deste ano, da mesma forma permite aos usuários incorporar chamadas de APIs, silenciosa ou publicamente, para ter seus próprios usuários finais de Monero. Com ênfase na privacidade e a natureza distribuída de mineração, como se pode precisar o alcance da sua adoção e medir o uso do Monero?

Quão profundo vão estas minas?

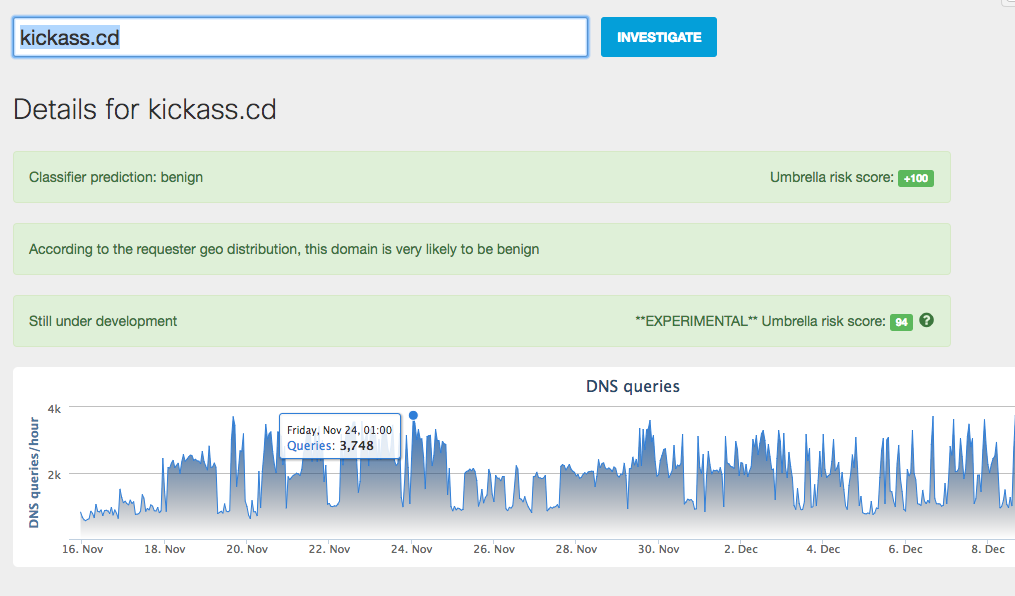

Tentar entender com precisão o quanto a criptomineração está acontecendo é um desafio. Dado que existem várias organizações diferentes que permitem a mineração anônima, pode ser difícil dizer definitivamente que uma certa quantidade está sendo feita. Uma busca rápida para domínios utilizando "piscinas" de mineração da Coinhive, no topo de milhões de domínios usando um serviço como o censys.io revela-se quase 1.000 domínios atualmente em atividade com mineração Monero e os recursos de seus visitantes. A mesma pesquisa para mineração baseasa em Crypto-Loot revela outra centena de hospedeiros monetizando seus usuários. A maioria dos domínios são sites de streaming ou torrent, onde os usuários frequentes passam mais tempo do que a média de 1 minuto e 50 segundos. Observamos uma média de 250 visitantes a cada hora para estes domínios. Os sites de torrent que aproveitaram-se da criptomineração estão apostando na quantidade de visitantes, ao invés do de tempo que permaneceu lá:

Solicitações de DNS por hora para kickass.cd, como pode ser visto na investigação

Desde que o menor tempo médio gasto em uma página é igual a uma menor quantidade de moedas que pode ser minerada, nem todos os sites podem utilizar scripts de criptomineração eficientemente. Em alguns casos, scripts não muito amigáveis são usados e poderão manter seu PC minerando, mesmo depois de ter saído da página ou fechado o navegador. Outro evento malicioso relacionado ao criptosequestro (cryptojacking) ocorreu no início deste mês: criptosequestro de Wi-Fi em lojas argentinas da Starbucks e a incorporação em repositórios de scripts no GitHub.

Existe Crypto Naquelas Plataformas Thar

Como já vimos, a capacidade de incorporar as chamadas API abriu novas vias de mineração. Fazendo uma relação de navegadores para aplicativos móveis, não deveria ser uma surpresa. Mas com quase 50 aplicativos de criptomineração na loja do Android, parece que teremos de esperar para ver. Aplicativos que são encontrados fora dos canais de distribuição normal / legal, ou apps que não divulgam o que eles extraem, isto levanta a questão de qual deve ser a postura de segurança apropriada.

Por si só, a criptomineração não deve ser vista como maliciosa. Não há vazamento de dados ou credenciais como nos ataques de phishing. Em muitos casos, o hardware e software do usuário não são alterados ou danificados, e ambos mineiros, Coinhive e Crypto-Loot, só prendem os recursos envolvidos na mineração enquanto a janela ou aba do navegador está aberta. Uma vez fechado, esses recursos retornam ao computador. No entanto, os custos de largura de banda e processamento, especificamente, são muito mais impactantes quando aplicados a um dispositivo móvel, ao invés de um computador doméstico.

Nos EUA, planos móveis frequentemente têm capacidades limitadas de dados e os usuários são encorajados a usar Wi-Fi quando possível. Se um aplicativo de criptomineração é acionado em um plano de celular, os usuários finais poderiam rapidamente consumir os dados e incorrer em custos extras de sua operadora de telefonia celular. Da mesma forma que, computadores domésticos empatam consumindo energia elétrica enquanto um dispositivo móvel é capaz de estar com você, sem a necessidade de cabos. Mas, se um aplicativo em um celular é executado em segundo plano, a vida da bateria será severamente reduzida.

GARIMPAR CRYPTO

Para esta finalidade, a equipe de pesquisa de segurança da Cisco Umbrella observa e classifica sites criptomineradores como "potencialmente nocivos", uma configuração para os usuários do serviço opcional de segurança Umbrella. Porque mineração não é inerentemente maliciosa, acreditamos que bloquear os domínios que hospedam tais serviços não é a resposta adequada. No entanto, muitos domínios que utilizam scripts de criptomineração não divulgam isso para seus usuários, e estes mineiros beneficiam entidades desconhecidas. Domínios que divulgam a mineração para seus usuários através da utilização de um CAPTCHA podem ter esta categorização de segurança reclassificada.

LADRÕES

A história é diferente com software baseado em criptomineradores do tipo Adylkuzz e criptosequestro. Adylkuzz é, efetivamente, um trojan que usa ETERNALBLUE e DOUBLEPULSAR para instalar o software de mineração de criptomoeda no sistema infectado. Para nossos propósitos, criptosequestro é definido como o comprometimento (hacking) de um website para fins de inserção de um javascript mineiro, sem o conhecimento do proprietário. Tais conexões e domínios são considerados maliciosos e devidamente bloqueados como malware.

A próxima corrida do ouro

Hoje em dia, com criptomoedas nas notícias mais frequentemente, escrutínio e especulação estão aumentando muito. O que vai acontecer nos próximos anos que pode afetar estas técnicas e tecnologias emergentes? Dois eventos recentes apontam para mais intervenção do governo.

Na Venezuela, o governo anunciou recentemente que iria lançar uma criptomoeda própria chamada o "petro". Como outras criptomoedas, esta foi criada para atender a uma necessidade diferente das que moedas convencionais podem servir. Esta necessidade, no entanto, é bastante singular: para contornar as sanções de parceiros do estado-nação como os EUA.

Nos Estados Unidos por outro lado, um novo projeto de lei foi introduzido deixando alguns comerciantes de bitcoin preocupados com sua linguagem excessivamente ampla: s. 1241 aponta no combate à falsificação e lavagem de dinheiro, mas indefinido de frases como "moeda digital" e expansivo termos tais como “ninguém deve conscientemente ocultar, falsificar ou deturpar, ou tentar esconder, falsificar ou deturpar, de/ou para uma instituição financeira, um fato relevante relativo à propriedade ou o controle de uma conta ou ativos mantidos em uma conta em uma instituição financeira” são um motivo de preocupação para alguns.

É impossível dizer com exatidão onde o futuro levará as criptomoedas ou criptomineradores, mas eles certamente vieram para ficar. Como a internet continua a evoluir em sua terceira década de existência, indivíduos empreendedores sempre vão procurar o próximo filão, aproveitando-se de um cenário que os outros não veem.

» Entenda mais sobre este artigo no Portal BizMeet: Criptomoeda que “minera” pelo navegador sem autorização do usuário

Fonte: Cisco Umbrella

.gif)

COMENTAR